Sality Kötü Amaçlı Yazılım Sunmak için Kullanılan Lekeli Parola Kırma Yazılımı

Dragos'tan araştırmacılar, olağan güvenlik açığı değerlendirmeleri sırasında endüstri mühendislerini ve operatörlerini hedef alan daha küçük ölçekli bir teknik keşfettiler.

Uzmanlar, tehdit aktörlerinin Programlanabilir Mantık Denetleyicisi (PLC), İnsan-Makine Arayüzü (HMI) ve proje dosyaları için şifre kırma yazılımının reklamını yapmak için çeşitli sosyal medya platformlarında birden fazla hesap kullandığını söylüyor.

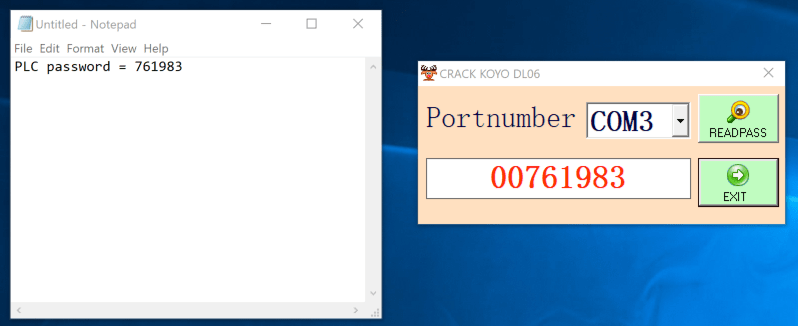

Dragos'tan uzmanlar, DirectLogic PLC'lerini etkileyen senaryoyu Automation Direct'ten inceliyor ve 'kırma yazılımının' şifreyi çıkarmak için cihazdaki bilinen bir güvenlik açığından yararlandığını tespit etti.

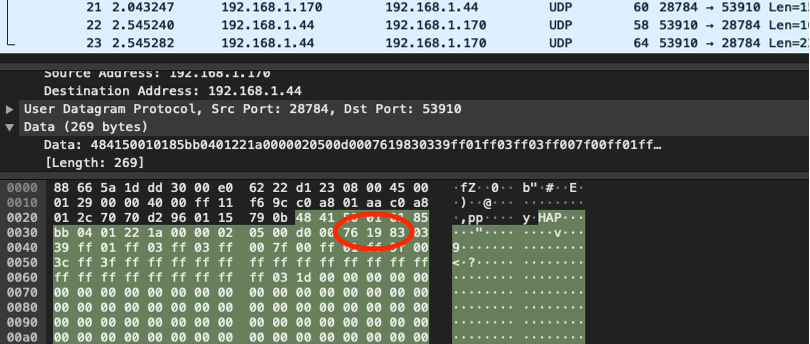

"Bu istismarın, popüler sömürü çerçevelerinde tarihsel olarak görüldüğü gibi şifrenin karıştırılmış bir versiyonunu kırmadığı tespit edildi. Bunun yerine, kötü amaçlı yazılım damlalığı tarafından bir COM bağlantı noktasına belirli bir bayt dizisi gönderilir ", diyor Dragos.

Kötü amaçlı yazılım, kullanıcının bir Mühendislik İş İstasyonu'ndan (EWS) PLC'ye doğrudan seri bağlantıya sahip olmasını gerektiren istismarın yalnızca seri sürümünü tutar. Bu güvenlik açığı (CVE-2022-2003) olarak izlenir ve sorumlu bir şekilde Doğrudan Otomasyon'a duyurulur.

Sality Kötü Amaçlı Yazılım

Sality, yürütülebilir dosyalara bulaşan eski, büyük bir virüs ailesini ifade eder. Modern Sality varyantları, diğer şeylerin yanı sıra, bir arka kapı görevi görebilir ve virüslü makineleri bir botnet'e bağlayabilir.

Sality, şifre kırma ve kripto para madenciliği gibi dağıtılmış bilgi işlem görevleri için eşler arası bir botnet'tir. Bir Sality enfeksiyonu, bilinmeyen bir düşman tarafından bir EWS'ye uzaktan erişim riski taşıyabilir.

Ana bilgisayarda kalıcılığı korumak için işlem enjeksiyonu ve dosya bulaşması kullanır. Kendi kopyalarını Evrensel Seri Yol (USB), ağ paylaşımları ve harici depolama sürücüleri üzerinden yaymak için Window'un otomatik çalıştırma işlevini kötüye kullanır.

Dragos uzmanları, para transferi yapmak isteyen kullanıcılardan kripto para birimi çalmanın etkili bir yolu olduğunu ve rakibin finansal olarak motive olduğuna dair güvenimizi artırdığını söylüyor. Sality kötü amaçlı yazılımı, algılanmasını önlemek için bir çekirdek sürücüsü kullanır, ayrıca potansiyel güvenlik ürünleriyle ilişkili işlemleri tanımlamak ve onları öldürmek için bir hizmet başlatır.

Bu nedenle, Dragos yalnızca DirectLogic hedefli kötü amaçlı yazılımı test etti. Bununla birlikte, diğer birkaç örneğin ilk dinamik analizi, kötü amaçlı yazılım içerdiklerini gösterir. Birkaç web sitesi ve birden fazla sosyal medya hesabı, şifrelerini "kırıcılar" olarak lanse ediyor.

Yazımı okuduğunuz için teşekkürler eder, Saygılar ve sevgilerle.

Kaynak: Cyber Security News